Os tipos de fraude IRSF e Wangiri estão a gerar enormes perdas tanto para os consumidores como para os operadores de rede. Estes tipos de fraude não são particularmente sofisticados ou complicados de executar.

Há cerca de 13 anos, um bom amigo meu, que era o chefe da luta contra o crime organizado na zona onde vivo, contactou-me. A sua organização também lutava contra o crime na Internet e cooperava fortemente com outros Estados, partilhando informações para apanhar os maus actores. Um dia, telefonou-me e perguntou-me se eu podia ajudar um dos seus procuradores a compreender e a explicar a um juiz como é que alguém tinha ganho cerca de 5 milhões de dólares com uma fraude que nunca tinham encontrado. Tinham intercetado muitas mensagens, pacotes IP e registos informáticos, e tinham seguido um rasto de dinheiro. Como tudo estava no papel, demorei algum tempo a perceber e a explicar.

O burlão era muito organizado e praticou esta fraude durante cerca de um ano. Vou explicar-te brevemente o que ele fez:

Explora uma vulnerabilidade de dia zero no PBX Asterisk e começa a analisar os hospedeiros em busca dessa vulnerabilidade. Depois de encontrar um host, invade-o, instala um rootkit e um bot de IRC que se liga ao seu canal de IRC para receber comandos. Cada máquina pirateada começava então a procurar outros hospedeiros com a mesma vulnerabilidade, comportando-se como um worm e operando autonomamente, tudo com scripts automatizados. O fraudador verificava então o seu canal de IRC para ver quantas máquinas conseguia controlar totalmente.

Visita um dos milhares de sites que anunciam a venda de IPRN (International Premium Rate Numbers) e obtém alguns números de teste. Mais tarde explicar-te-ei como funcionam.

Em seguida, emite um comando no seu canal IRC para que todas as suas máquinas hackeadas liguem para os números de teste e vejam se se ligam ao fornecedor IPRN. Aqueles que conseguiam ligar-se ao fornecedor IPRN eram adicionados a um grupo. Reserva números desses grupos e emite comandos para os bots de IRC para que as máquinas pirateadas liguem para esses números (parametriza inteligentemente os scripts – por exemplo, quantas chamadas devem ser feitas em paralelo, quanto tempo as chamadas devem durar, etc.).

Ao ser pago pelo fornecedor da IPRN, ganhou cerca de 5 milhões de dólares e acabou por ser apanhado devido ao rasto do dinheiro.

Os números IPRN são números reais ou mesmo falsos que são anunciados pelos fornecedores de IPRN aos transportadores de trânsito vocal como pertencendo-lhes. Num mundo ideal, qualquer transportadora de trânsito aceitaria esses números como sendo legalmente atribuídos ao fornecedor de IPRN, embora isso nem sempre aconteça.

Se fizeres uma chamada do teu telefone para um destes números IPRN, e se, ao longo do percurso da chamada, houver um transportador de trânsito que tenha um acordo com o fornecedor IPRN, a chamada é encaminhada para ti ou para um IVR, e o fornecedor IPRN paga-te uma parte da taxa de terminação internacional. Geralmente, trata-se de chamadas de longa distância, uma vez que os operadores têm interligações locais e regionais que não passam por esses transportadores de trânsito.

A técnica que descrevi anteriormente foi o IRSF. O Wangiri funciona de uma forma muito semelhante, mas não tens de piratear nenhuma máquina. Eis o que deves fazer:

Depois, é um jogo de números. Um número X de utilizadores veria chamadas não atendidas desse número somali, Y% deles voltariam a ligar e teriam uma duração média de chamada de Z minutos. O fornecedor de IPRN pagará então a tua parte da chamada de terminação para a Somália por X * Y% * Z minutos. Se ajustares as variáveis, podes ganhar uma quantia significativa de dinheiro.

Entrei num fornecedor de IPRN, obtive um número da Dinamarca (anónimo abaixo) que estava ativo e liguei para ele – tocou até chegar a um correio de voz (normal). Abaixo está o número (anónimo) juntamente com a resposta do nosso serviço em direto. De notar que, antes disso, liguei para outro número IPRN da Dinamarca, onde uma pessoa normal atendeu

{ "454271….": {

"cic": "45521",

"error": 0,

"imsi": "23806XXXXXXXXXX",

"mcc": "238",

"mnc": "06",

"network": "Hi3G (Three Denmark)",

"number": 454271….,

"ported": false,

"present": "yes",

"status": 0,

"status_message": "Success",

"type": "mobile",

"trxid": "BWMp13y"

}

}

Verifiquei as últimas chamadas de teste no sítio do IPRN e não encontrei a minha chamada, o que significa que as chamadas que efectuei não chegaram ao fornecedor do IPRN, uma vez que não passaram por nenhuma das transportadoras de trânsito que têm um acordo com este fornecedor.

Portanto, este é um número IPRN anunciado, mas é-me cobrada uma tarifa normal.

Um exemplo simples: fazes 100.000 chamadas relâmpago, 20% dos destinatários ligam de volta e passam, em média, 2 minutos em linha. Ganhas 1.200 dólares – mas as pessoas que telefonam pagariam provavelmente ~ $0,5/minuto, pelo que a fraude total ascende a 20.000 dólares.

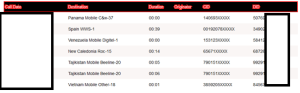

Trabalhamos com algumas empresas que recolhem o maior número possível de sites de fornecedores de IPRN e criam uma base de dados com esses números. No momento em que escrevemos este post, o número atual de entradas na tabela IPRN é de 20.073.001, dos quais 13.518.172 (67%) são números válidos.

Esta base de dados pode ser adquirida como um download ou consultada através do nosso Teleshield Fraud Service.

Os dados podem ser utilizados para identificar e bloquear chamadas em resposta a chamadas instantâneas de números IPRN, reduzir a duração das chamadas, limitar o número de chamadas para números IPRN, etc.

Last updated on Fevereiro 18, 2025

Se estiveres a lutar contra a fraude IRSF ou wangiri, a nossa base de dados IPRN pode ser adquirida como um download ou consultada através do nosso Teleshield Fraud Service. Isto significa que podes bloquear facilmente as chamadas certas antes de perderes dinheiro.

Contacta-nosFornecemos os dados mais completos disponíveis sobre dispositivos, redes e numeração móvel

> Conversa com um especialista >