Os tipos de fraude IRSF e Wangiri estão gerando enormes perdas tanto para os consumidores quanto para as operadoras de rede. Esses tipos de fraude não são particularmente sofisticados ou complicados de serem executados.

Há cerca de 13 anos, um grande amigo meu, que era o chefe do combate ao crime organizado na região onde moro, entrou em contato comigo. Sua organização também lutava contra o crime na Internet e cooperava fortemente com outros estados, compartilhando informações para capturar malfeitores. Um dia, ele me ligou e perguntou se eu poderia ajudar um de seus promotores a entender e explicar a um juiz como alguém havia ganhado cerca de US$ 5 milhões com uma fraude que eles nunca haviam encontrado antes. Eles interceptaram muitas mensagens, pacotes IP e registros de computador e seguiram um rastro de dinheiro. Como tudo estava no papel, demorei um pouco para entender e explicar.

O fraudador era muito organizado e operou essa fraude por cerca de um ano ou mais. Vou explicar brevemente o que ele fez:

Ele explorou uma vulnerabilidade de dia zero no PBX Asterisk e começou a examinar os hosts em busca dessa vulnerabilidade. Quando um host era encontrado, ele o invadia, instalava um rootkit e um bot de IRC que se conectava ao seu canal de IRC para receber comandos. Cada máquina invadida começava então a procurar outros hosts com a mesma vulnerabilidade, comportando-se como um worm e operando de forma autônoma, tudo com scripts automatizados. O fraudador então verificaria seu canal de IRC para ver quantas máquinas ele poderia controlar totalmente.

Ele visitou um dos milhares de sites que anunciam a venda de IPRN (International Premium Rate Numbers) e obteve alguns números de teste de lá. Explicarei mais tarde como eles funcionam.

Em seguida, ele emitiu um comando em seu canal de IRC para que todas as suas máquinas hackeadas ligassem para os números de teste e verificassem se estavam conectadas ao provedor de IPRN. Aqueles que se conectaram com sucesso ao provedor de IPRN foram adicionados a um grupo. Ele reservou números desses grupos e emitiu comandos para os bots de IRC para que as máquinas hackeadas ligassem para esses números (ele parametrizou os scripts de forma inteligente, como quantas chamadas deveriam ser feitas em paralelo, quanto tempo as chamadas deveriam durar etc.).

Ao ser pago pelo provedor de IPRN, ele ganhou cerca de US$ 5 milhões, e acabou sendo pego por causa do rastro do dinheiro.

Os números IPRN são números reais ou até mesmo falsos que são anunciados pelos provedores de IPRN às operadoras de trânsito de voz como pertencentes a eles. Em um mundo ideal, qualquer operadora de trânsito aceitaria esses números como sendo legalmente alocados ao provedor de IPRN, embora isso nem sempre aconteça.

Se você fizer uma chamada do seu telefone para um desses números IPRN e se, ao longo do caminho da chamada, houver uma operadora de trânsito que tenha um acordo com o provedor IPRN, a chamada será encaminhada para você ou para um IVR, e o provedor IPRN pagará a você uma parte da tarifa de terminação internacional. Geralmente, isso é feito a longa distância, pois as operadoras têm interconexões locais e regionais que não passam por essas operadoras de trânsito.

A técnica que descrevi anteriormente foi o IRSF. O Wangiri funciona de maneira muito semelhante, mas você não precisa invadir nenhuma máquina. Aqui está o que você faria:

Então, é um jogo de números. Um número X de usuários veria chamadas perdidas desse número somali, Y% deles ligariam de volta e teriam uma duração média de chamada de Z minutos. O provedor de IPRN pagará a você a parte da chamada de terminação para a Somália por X * Y% * Z minutos. Se você ajustar as variáveis, poderá ganhar uma quantia significativa de dinheiro.

Fiz login em um provedor de IPRN, obtive um número da Dinamarca (anonimizado abaixo) que estava ativo e liguei para ele – ele tocou até chegar a uma mensagem de voz (padrão). Abaixo está o número (anônimo), juntamente com a resposta do nosso serviço ao vivo. Observe que, antes disso, liguei para outro número da IPRN da Dinamarca e uma pessoa normal atendeu

{ "454271….": {

"cic": "45521",

"error": 0,

"imsi": "23806XXXXXXXXXX",

"mcc": "238",

"mnc": "06",

"network": "Hi3G (Three Denmark)",

"number": 454271….,

"ported": false,

"present": "yes",

"status": 0,

"status_message": "Success",

"type": "mobile",

"trxid": "BWMp13y"

}

}

Verifiquei as últimas chamadas de teste no site do IPRN e não consegui encontrar minha chamada, o que significa que as chamadas que fiz não chegaram ao provedor do IPRN, pois não passaram por nenhuma das operadoras de trânsito que têm um acordo com esse provedor.

Portanto, esse é um número IPRN anunciado, mas me cobram uma tarifa normal.

Um exemplo simples: você faz 100.000 chamadas instantâneas, 20% dos destinatários ligam de volta e passam, em média, 2 minutos na linha. Você ganha US$ 1.200, mas as pessoas que ligam provavelmente pagariam ~ US$ 0,5/minuto, de modo que a fraude total chega a US$ 20.000.

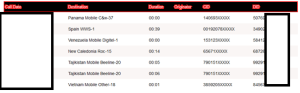

Trabalhamos com algumas empresas que coletam o maior número possível de sites de provedores de IPRN e criam um banco de dados com esses números. No momento em que este post foi escrito, o número atual de entradas na tabela IPRN era de 20.073.001, dos quais 13.518.172 (67%) são números válidos.

Esse banco de dados pode ser adquirido como download ou consultado por meio do nosso Teleshield Fraud Service.

Os dados podem ser usados para identificar e bloquear chamadas em resposta a chamadas flash de números IPRN, reduzir a duração das chamadas, limitar o número de chamadas para números IPRN e muito mais.

Last updated on fevereiro 18, 2025

Se você estiver enfrentando problemas com fraudes IRSF ou wangiri, nosso banco de dados IPRN pode ser adquirido por download ou consultado por meio do nosso Teleshield Fraud Service. Isso significa que você pode bloquear facilmente as chamadas certas antes de perder dinheiro.

Contate-nosFornecemos os dados mais abrangentes sobre dispositivos, redes e numeração móvel disponíveis

> Converse com um especialista >