La vérification est une pierre angulaire de la sécurité, mais elle peut être une arme à double tranchant. Pour les organisations, trouver un équilibre entre la nécessité de contrôles d’identité robustes et les exigences de convivialité est un défi permanent. C’est là qu’intervient la vérification progressive : une approche flexible et stratifiée qui s’adapte au niveau de risque de la situation, offrant une sécurité sans alourdir inutilement le fardeau de l’utilisateur.

Cette méthode reconnaît une vérité simple : toutes les interactions ne requièrent pas le même niveau d’assurance. L’inscription à une lettre d’information ne devrait pas nécessiter le même examen que le transfert de fonds. En adaptant les exigences de vérification, les organisations peuvent préserver la confiance et la sécurité tout en maintenant des interactions aussi transparentes que possible.

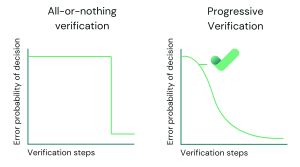

La vérification progressive permet de garantir l’identité par étapes, en commençant par des vérifications minimales et en ne procédant à des vérifications plus approfondies que lorsque cela est nécessaire. Elle commence par les méthodes les moins invasives, permettant aux utilisateurs de s’engager avec un minimum de friction. Si le risque ou la sensibilité d’une interaction augmente, des contrôles supplémentaires sont ajoutés.

Cette approche répond à deux objectifs : protéger les utilisateurs et les entreprises contre la fraude tout en respectant le temps et la vie privée des utilisateurs. Par exemple, une simple connexion peut ne nécessiter qu’un mot de passe, mais une transaction importante peut donner lieu à des contrôles d’identité supplémentaires.

La première couche implique souvent des informations que l’utilisateur connaît déjà, telles qu’un nom d’utilisateur et un mot de passe ou des réponses à des questions de sécurité. Ces contrôles sont rapides et familiers, mais de plus en plus vulnérables aux violations.

La reconnaissance de l’appareil de l’utilisateur ajoute une couche de sécurité supplémentaire. Si une tentative de connexion provient d’un appareil reconnu, le processus peut rester fluide. En revanche, un appareil nouveau ou suspect peut déclencher des étapes de vérification supplémentaires.

Les données des opérateurs de réseaux mobiles (ORM) se révèlent être un outil précieux. Elles permettent de vérifier les détails de la carte SIM d’un utilisateur, de détecter les changements récents et de vérifier si le numéro de téléphone mobile correspond à l’identité déclarée/KYC. Cette méthode est particulièrement efficace pour prévenir les escroqueries APP, la fraude SIM-Swap, l’authentification des utilisateurs qui reviennent et la réduction des frictions.

Les OTP envoyés par SMS ou par courrier électronique sont largement utilisés pour la vérification par étapes. Ils offrent un niveau d’assurance supplémentaire, mais doivent être associés à d’autres méthodes pour limiter les risques tels que le phishing ou le portage de numéro.

La vérification biométrique – empreintes digitales, reconnaissance faciale ou authentification vocale – offre un niveau d’assurance plus élevé. Contrairement aux mots de passe, les données biométriques sont propres à l’individu et difficiles à reproduire. Cependant, elles doivent être utilisées de manière réfléchie pour répondre aux préoccupations en matière de protection de la vie privée et des données.

Les clés de sécurité physiques, telles que les dispositifs USB ou NFC, font partie des méthodes les plus sûres. Ces clés constituent une forme d’authentification à deux facteurs (2FA) et résistent à l’hameçonnage, car elles vérifient non seulement l’utilisateur, mais aussi le site web auquel il accède. Elles sont particulièrement efficaces pour protéger les comptes sensibles ou les transactions à haut risque.

Pour les scénarios à haut risque, la vérification des documents officiels, tels que les passeports ou les permis de conduire, apporte une assurance significative. Les utilisateurs peuvent être invités à télécharger des images ou à effectuer une vérification vidéo en direct pour confirmer leur authenticité.

La surveillance des comportements, comme la vitesse de frappe ou les mouvements de la souris, constitue un niveau subtil de vérification continue. Des écarts significatifs par rapport au comportement habituel d’un utilisateur peuvent signaler une fraude potentielle.

La vérification progressive ne consiste pas seulement à renforcer la sécurité, mais aussi à instaurer la confiance. En n’introduisant des mesures que lorsque c’est nécessaire, les organisations respectent le temps de leurs utilisateurs et minimisent les frustrations. Cette approche adaptative permet également aux entreprises de se conformer aux réglementations sans s’aliéner leurs clients.

Pourtant, des défis subsistent. L’utilisation abusive des données personnelles et les systèmes trop complexes peuvent éroder la confiance. Trouver le bon équilibre entre simplicité, sécurité et transparence est essentiel à la réussite d’une entreprise.

Alors que les attentes des utilisateurs augmentent, la vérification progressive reste une solution pragmatique pour maintenir des expériences sécurisées et transparentes. Verify s’inscrit dans cette approche en tant qu’outil à faible friction tout au long du parcours de l’utilisateur. Il offre aux entreprises un moyen efficace de valider l’identité et de garantir l’âge en exploitant les informations en temps réel des données du réseau mobile. Cela peut s’avérer particulièrement utile dans les premières étapes de la vérification progressive, où une friction minimale est nécessaire pour confirmer les détails d’un utilisateur.

En recoupant les informations fournies par l’utilisateur avec les données des opérateurs de réseaux mobiles, Verify ajoute une couche supplémentaire de confiance sans introduire la complexité de méthodes plus invasives. Il peut détecter des indicateurs de fraude potentiels, tels que des échanges de cartes SIM, des signaux d’escroquerie autour de la fraude APP ou des incohérences dans le numéro de téléphone mobile, ce qui permet aux entreprises de disposer d’informations précises pour évaluer les risques. Les données du réseau mobile peuvent également être utilisées pour vérifier l’appareil en cours de session, sans qu’il soit nécessaire d’utiliser un OTP, ce qui vous donne une image plus complète de l’identité.

Last updated on février 18, 2025

Verify offre un large éventail de données intelligentes sur le numéro de téléphone mobile d'un client. Il vous aide à confirmer l'identité d'un client, à évaluer l'authenticité d'un numéro de téléphone portable et à identifier toute activité suspecte.

VérifierNous fournissons les données les plus complètes sur les appareils, les réseaux et la numérotation mobile.

> Discutez avec un expert >