Los tipos de fraude IRSF y Wangiri están generando enormes pérdidas tanto a los consumidores como a los operadores de red. Estos tipos de fraude no son especialmente sofisticados ni complicados de llevar a cabo.

Hace unos 13 años, un buen amigo mío, que era el jefe de la lucha contra la delincuencia organizada en la zona donde vivo, se puso en contacto conmigo. Su organización también luchaba contra la delincuencia en Internet y cooperaba estrechamente con otros estados, compartiendo información para atrapar a los malos actores. Un día, me llamó y me preguntó si podía ayudar a uno de sus fiscales a entender y explicar a un juez cómo alguien había ganado unos 5 millones de USD con un fraude con el que no se habían topado antes. Habían interceptado muchos mensajes, paquetes IP y registros informáticos, y habían seguido el rastro del dinero. Como todo estaba en papel, tardé un rato en entenderlo y explicarlo.

El defraudador estaba muy organizado y llevó a cabo este fraude durante aproximadamente un año. Te explicaré brevemente lo que hizo:

Aprovechó una vulnerabilidad de día cero en la PBX Asterisk y empezó a escanear hosts en busca de esta vulnerabilidad. Una vez encontrado un host, lo pirateó, instaló un rootkit y un bot de IRC que se conectaba a su canal de IRC para recibir órdenes. Cada máquina hackeada empezaría entonces a escanear otros hosts con la misma vulnerabilidad, comportándose como un gusano y operando de forma autónoma, todo ello con scripts automatizados. El estafador comprobaría entonces su canal de IRC para ver cuántas máquinas podía controlar totalmente.

Visitó uno de los miles de sitios web que anuncian la venta de IPRN (Números Internacionales de Tarificación Adicional) y obtuvo de allí algunos números de prueba. Más adelante te explicaré cómo funcionan.

A continuación, emitió una orden en su canal de IRC para que todas sus máquinas pirateadas llamaran a los números de prueba y vieran si se conectaban al proveedor de IPRN. Los que se conectaban con éxito al proveedor de IPRN se añadían a un grupo. Reservó números de esos rangos y emitió órdenes a los robots de IRC para que las máquinas pirateadas llamaran a esos números (parametrizó inteligentemente los scripts, como cuántas llamadas debían hacerse en paralelo, cuánto tiempo debían durar las llamadas, etc.).

Al ser pagado por el proveedor de IPRN, ganó alrededor de 5 millones de USD, y finalmente fue capturado por el rastro del dinero.

Los números IPRN son números reales o incluso falsos que los proveedores de IPRN anuncian a los transportistas de voz como si les pertenecieran. En un mundo ideal, cualquier operador de tránsito aceptaría esos números como asignados legalmente al proveedor de IPRN, aunque esto no siempre ocurre.

Si haces una llamada desde tu teléfono a uno de estos números IPRN, y si, a lo largo de la ruta de la llamada, hay un operador de tránsito que tiene un acuerdo con el proveedor de IPRN, la llamada se encamina a ti o a un IVR, y el proveedor de IPRN te pagará una parte de la tarifa de terminación internacional. Generalmente se trata de larga distancia, ya que los operadores tienen interconexiones locales y regionales que no pasan por esos transportistas de tránsito.

La técnica que he descrito antes era IRSF. Wangiri funciona de forma muy similar, pero no tienes que piratear ninguna máquina. Esto es lo que harías

Entonces, es un juego de números. X número de usuarios verían llamadas perdidas de ese número somalí, Y% de ellos devolverían la llamada, y tendrían una duración media de llamada de Z minutos. El proveedor de IPRN pagará entonces tu parte de la llamada de terminación a Somalia por X * Y% * Z minutos. Si ajustas las variables, puedes ganar una cantidad importante de dinero.

Me conecté a un proveedor de IPRN, obtuve un número de Dinamarca (anonimizado a continuación) que estaba en directo, y llamé: sonó hasta que llegué a un buzón de voz (uno estándar). A continuación se muestra el número (anonimizado) junto con la respuesta del servicio en directo. Antes de eso, llamé a otro número de IPRN de Dinamarca al que respondió una persona normal.

{ "454271….": {

"cic": "45521",

"error": 0,

"imsi": "23806XXXXXXXXXX",

"mcc": "238",

"mnc": "06",

"network": "Hi3G (Three Denmark)",

"number": 454271….,

"ported": false,

"present": "yes",

"status": 0,

"status_message": "Success",

"type": "mobile",

"trxid": "BWMp13y"

}

}

He comprobado las últimas llamadas de prueba en el sitio web de la RIPC y no he encontrado mi llamada, lo que significa que las llamadas que hice no llegaron al proveedor de la RIPC, ya que no pasaron por ninguna de las compañías de tránsito que tienen un acuerdo con este proveedor.

Se trata de un número IPRN anunciado, pero me cobran una tarifa normal.

Un ejemplo sencillo: haces 100.000 llamadas flash, el 20% de los destinatarios vuelven a llamar y pasan una media de 2 minutos en la línea. Ganas 1.200 $, pero las personas que llaman probablemente pagarían ~ 0,5 $/minuto, por lo que el fraude total asciende a 20.000 $.

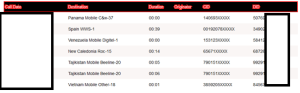

Trabajamos con algunas empresas que raspan el mayor número posible de sitios de proveedores de IPRN y crean una base de datos con esos números. En el momento de escribir este post, el número actual de entradas en la tabla IPRN es de 20.073.001, de las cuales 13.518.172 (67%) son números válidos.

Esta base de datos puede adquirirse como descarga o consultarse a través de nuestro Servicio Antifraude Teleshield.

Los datos pueden utilizarse para identificar y bloquear llamadas en respuesta a llamadas flash de números IPRN, acortar la duración de las llamadas, limitar el número de llamadas a números IPRN, etc.

Last updated on febrero 18, 2025

Si tienes problemas con el fraude IRSF o wangiri, nuestra base de datos IPRN puede adquirirse como descarga o consultarse a través de nuestro Servicio de Fraude Teleshield. Así podrás bloquear fácilmente las llamadas correctas antes de perder dinero.

Póngase en contacto con nosotrosProporcionamos los datos más completos disponibles sobre dispositivos, redes y numeración móvil

Póngase en contacto con nosotros > Habla con un experto >