La verificación es una piedra angular de la seguridad, pero puede ser un arma de doble filo. Para las organizaciones, equilibrar la necesidad de comprobaciones de identidad sólidas con las exigencias de usabilidad es un reto constante. Entra la verificación progresiva: un enfoque flexible y por capas que se ajusta al nivel de riesgo de la situación, ofreciendo seguridad sin sobrecargar innecesariamente al usuario.

Este método reconoce una simple verdad: no todas las interacciones requieren el mismo nivel de garantía. Suscribirse a un boletín de noticias no debería exigir el mismo escrutinio que transferir fondos. Al adaptar los requisitos de verificación, las organizaciones pueden mantener la confianza y la seguridad al tiempo que mantienen las interacciones lo más fluidas posible.

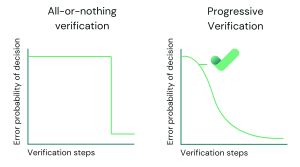

La verificación progresiva garantiza la identidad por pasos, empezando con comprobaciones mínimas y aumentando sólo cuando es necesario. Comienza con los métodos menos invasivos, permitiendo a los usuarios interactuar con la mínima fricción. Si aumenta el riesgo o la sensibilidad de una interacción, se añaden más comprobaciones.

Este enfoque tiene dos propósitos: proteger a los usuarios y a las empresas contra el fraude, respetando al mismo tiempo el tiempo y la privacidad de los usuarios. Por ejemplo, un inicio de sesión sencillo podría requerir sólo una contraseña, pero una transacción importante podría dar lugar a comprobaciones de identidad adicionales.

La primera capa suele implicar información que el usuario ya conoce, como un nombre de usuario y una contraseña o respuestas a preguntas de seguridad. Estas comprobaciones son rápidas y familiares, pero cada vez más vulnerables a las infracciones.

Reconocer el dispositivo de un usuario añade otra capa de seguridad. Si un intento de inicio de sesión procede de un dispositivo reconocido, el proceso puede permanecer sin fricciones. Sin embargo, un dispositivo nuevo o sospechoso podría desencadenar más pasos de verificación.

Los datos del operador de red móvil (ORM) se perfilan como una herramienta valiosa. Verifica los datos de la tarjeta SIM de un usuario, detecta cambios recientes y valida si el número de móvil coincide con la identidad/KYC declarada. Este método es especialmente eficaz para evitar las estafas APP, el fraude SIM-Swap, autenticar a los usuarios que regresan y reducir la fricción.

Las OTP enviadas por SMS o correo electrónico se utilizan mucho para la verificación por pasos. Ofrecen una capa adicional de seguridad, pero deben combinarse con otros métodos para mitigar riesgos como el phishing o la portabilidad de números.

La verificación biométrica -huellas dactilares, reconocimiento facial o autenticación por voz- proporciona un mayor nivel de seguridad. A diferencia de las contraseñas, los datos biométricos son exclusivos del individuo y difíciles de replicar. Sin embargo, deben utilizarse cuidadosamente para responder a las preocupaciones sobre la privacidad y la protección de datos.

Las claves de seguridad físicas, como los dispositivos USB o habilitados para NFC, se encuentran entre los métodos más seguros disponibles. Estas claves actúan como una forma de autenticación de dos factores (2FA) y son resistentes al phishing, ya que verifican no sólo al usuario, sino también el sitio web al que se accede. Son especialmente eficaces para proteger cuentas sensibles o transacciones de alto riesgo.

En situaciones de alto riesgo, la verificación de documentos oficiales, como pasaportes o permisos de conducir, añade una garantía significativa. Se puede pedir a los usuarios que suban imágenes o completen una verificación por vídeo en directo para confirmar su autenticidad.

Controlar los patrones de comportamiento, como la velocidad de tecleo o los movimientos del ratón, proporciona una capa sutil de verificación continua. Las desviaciones significativas del comportamiento habitual de un usuario pueden señalar un posible fraude.

La verificación progresiva no consiste sólo en mejorar la seguridad, sino también la confianza. Al introducir medidas sólo cuando es necesario, las organizaciones respetan el tiempo de sus usuarios y minimizan la frustración. Este enfoque adaptativo también garantiza que las empresas puedan cumplir la normativa sin alienar a sus clientes.

Sin embargo, sigue habiendo retos. El uso indebido de datos personales y los sistemas demasiado complejos pueden erosionar la confianza. Encontrar el equilibrio adecuado entre sencillez, seguridad y transparencia es fundamental para el éxito de una empresa.

A medida que aumentan las expectativas de los usuarios, la verificación progresiva sigue siendo una solución pragmática para mantener experiencias seguras y sin fisuras. Verify encaja en este enfoque como una herramienta de baja fricción a lo largo del viaje del usuario. Proporciona a las empresas un medio eficaz de validar la identidad y garantizar la edad aprovechando la información en tiempo real de los datos de la red móvil. Esto puede ser especialmente valioso en las primeras fases de la verificación progresiva, donde se necesita una fricción mínima para confirmar los datos de un usuario.

Al cruzar los datos enviados por un usuario con los datos de los operadores de redes móviles, Verify añade una capa adicional de confianza sin introducir la complejidad de métodos más invasivos. Puede detectar posibles indicadores de fraude, como intercambios de SIM, señales de estafa en torno al fraude APP o incoherencias con el número de móvil, garantizando que las empresas dispongan de información precisa para evaluar el riesgo. Los datos de la red móvil también pueden utilizarse para verificar el dispositivo en sesión, sin necesidad de una OTP, lo que te da una imagen más completa de la identidad.

Last updated on febrero 18, 2025

Verify ofrece una amplia gama de inteligencia de datos en torno al número de móvil de un cliente. Le ayuda a confirmar la identidad de un cliente para evaluar la autenticidad de un número de móvil e identificar cualquier actividad sospechosa.

VerifiqueProporcionamos los datos más completos disponibles sobre dispositivos, redes y numeración móvil

Póngase en contacto con nosotros > Habla con un experto >