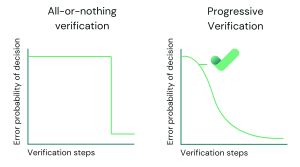

Die Verifizierung ist ein Eckpfeiler der Sicherheit, aber sie kann ein zweischneidiges Schwert sein. Für Unternehmen ist es eine ständige Herausforderung, ein Gleichgewicht zwischen der Notwendigkeit robuster Identitätsprüfungen und den Anforderungen der Benutzerfreundlichkeit herzustellen. Hier kommt die progressive Verifizierung ins Spiel: ein flexibler, mehrschichtiger Ansatz, der sich dem jeweiligen Risikoniveau anpasst und Sicherheit bietet, ohne den Benutzer unnötig zu belasten.

Diese Methode erkennt eine einfache Wahrheit an: Nicht alle Interaktionen erfordern das gleiche Maß an Sicherheit. Die Anmeldung zu einem Newsletter sollte nicht die gleiche Prüfung erfordern wie eine Geldüberweisung. Durch die Anpassung der Überprüfungsanforderungen können Unternehmen Vertrauen und Sicherheit aufrechterhalten und gleichzeitig die Interaktionen so nahtlos wie möglich gestalten.

Die schrittweise Überprüfung der Identität erfolgt in mehreren Schritten, beginnend mit minimalen Überprüfungen und eskalierend nur bei Bedarf. Sie beginnt mit den am wenigsten invasiven Methoden, so dass die Benutzer mit minimalen Reibungen interagieren können. Wenn das Risiko oder die Sensibilität einer Interaktion zunimmt, werden weitere Prüfungen hinzugefügt.

Dieser Ansatz dient zwei Zwecken: dem Schutz von Benutzern und Unternehmen vor Betrug bei gleichzeitiger Wahrung der Zeit und der Privatsphäre der Benutzer. Für eine einfache Anmeldung ist zum Beispiel nur ein Passwort erforderlich, aber eine größere Transaktion könnte zusätzliche Identitätsprüfungen erfordern.

Die erste Ebene umfasst oft Informationen, die dem Benutzer bereits bekannt sind, wie Benutzername und Passwort oder Antworten auf Sicherheitsfragen. Diese Überprüfungen sind schnell und vertraut, aber zunehmend anfällig für Verstöße.

Die Erkennung des Geräts eines Benutzers bietet eine weitere Sicherheitsebene. Wenn ein Anmeldeversuch von einem erkannten Gerät ausgeht, kann der Prozess reibungslos ablaufen. Ein neues oder verdächtiges Gerät kann jedoch weitere Verifizierungsschritte auslösen.

Daten von Mobilfunkbetreibern (MNO) entwickeln sich zu einem wertvollen Werkzeug. Es verifiziert die SIM-Kartendaten eines Benutzers, erkennt jüngste Änderungen und prüft, ob die Mobilfunknummer mit der angegebenen Identität/KYC übereinstimmt. Diese Methode ist besonders effektiv, um APP-Betrug und SIM-Swap-Betrug zu verhindern, wiederkehrende Benutzer zu authentifizieren und Reibungsverluste zu verringern.

OTPs, die per SMS oder E-Mail verschickt werden, werden häufig für die Step-up-Verifizierung verwendet. Sie bieten eine zusätzliche Sicherheitsebene, sollten aber mit anderen Methoden kombiniert werden, um Risiken wie Phishing oder Nummernportierung zu minimieren.

Die biometrische Verifizierung – Fingerabdrücke, Gesichtserkennung oder Stimmauthentifizierung – bietet ein höheres Maß an Sicherheit. Im Gegensatz zu Passwörtern sind biometrische Daten eindeutig auf die Person bezogen und schwer zu kopieren. Sie müssen jedoch mit Bedacht eingesetzt werden, um Bedenken hinsichtlich der Privatsphäre und des Datenschutzes auszuräumen.

Physische Sicherheitsschlüssel, wie USB- oder NFC-fähige Geräte, gehören zu den sichersten verfügbaren Methoden. Diese Schlüssel fungieren als eine Form der Zwei-Faktor-Authentifizierung (2FA) und sind resistent gegen Phishing, da sie nicht nur den Benutzer, sondern auch die Website, auf die zugegriffen wird, verifizieren. Sie sind besonders effektiv für den Schutz sensibler Konten oder risikoreicher Transaktionen.

In Hochrisikoszenarien bietet die Verifizierung offizieller Dokumente, wie z.B. Pässe oder Führerscheine, eine erhebliche Sicherheit. Benutzer können aufgefordert werden, Bilder hochzuladen oder eine Live-Videoüberprüfung durchzuführen, um ihre Echtheit zu bestätigen.

Die Überwachung von Verhaltensmustern, wie Tippgeschwindigkeit oder Mausbewegungen, bietet eine subtile Ebene der laufenden Überprüfung. Signifikante Abweichungen vom üblichen Verhalten eines Benutzers können auf möglichen Betrug hinweisen.

Bei der progressiven Überprüfung geht es nicht nur um die Verbesserung der Sicherheit – es geht um Vertrauen. Indem Unternehmen nur dann Maßnahmen einführen, wenn es notwendig ist, respektieren sie die Zeit ihrer Benutzer und minimieren die Frustration. Dieser anpassungsfähige Ansatz stellt auch sicher, dass Unternehmen die Vorschriften einhalten können, ohne ihre Kunden zu verprellen.

Doch es bleiben Herausforderungen. Der Missbrauch von persönlichen Daten und zu komplexe Systeme können das Vertrauen untergraben. Die richtige Balance zwischen Einfachheit, Sicherheit und Transparenz ist entscheidend für den Erfolg eines Unternehmens.

Da die Erwartungen der Benutzer steigen, bleibt die progressive Verifizierung eine pragmatische Lösung, um sichere, nahtlose Erlebnisse zu gewährleisten. Verify fügt sich in diesen Ansatz als reibungsarmes Tool entlang der User Journey ein. Es bietet Unternehmen ein effizientes Mittel zur Validierung der Identität und zur Sicherstellung des Alters, indem es Echtzeit-Einsichten aus mobilen Netzwerkdaten nutzt. Dies kann besonders in den frühen Phasen der fortschreitenden Verifizierung wertvoll sein, wenn nur minimale Reibungsverluste nötig sind, um die Angaben eines Nutzers zu bestätigen.

Durch den Abgleich der von einem Benutzer übermittelten Daten mit den Daten von Mobilfunkbetreibern schafft Verify zusätzliche Sicherheit, ohne die Komplexität invasiverer Methoden zu verursachen. Es kann potenzielle Betrugsindikatoren erkennen, z. B. SIM-Tausch, Betrugssignale im Zusammenhang mit APP-Betrug oder Unstimmigkeiten mit der Handynummer, so dass Unternehmen über genaue Informationen zur Risikobewertung verfügen. Die Daten des Mobilfunknetzes können auch verwendet werden, um das Gerät während der Sitzung zu verifizieren, ohne dass ein OTP erforderlich ist, so dass Sie ein vollständigeres Bild der Identität erhalten.

Last updated on Februar 18, 2025

Verify bietet eine breite Palette von Dateninformationen rund um die Mobilfunknummer eines Kunden. Es hilft Ihnen, die Identität eines Kunden zu bestätigen, die Echtheit einer Handynummer zu prüfen und verdächtige Aktivitäten zu erkennen.

Überprüfen SieWir bieten die umfassendsten Daten zu Geräten, Netzen und Mobilfunknummern

> Chatten Sie mit einem Experten >