Die Betrugsarten IRSF und Wangiri verursachen enorme Verluste für Verbraucher und Netzbetreiber. Diese Arten von Betrug sind nicht besonders raffiniert oder kompliziert in der Ausführung.

Vor etwa 13 Jahren kontaktierte mich ein guter Freund von mir, der in der Gegend, in der ich lebe, für die Bekämpfung der organisierten Kriminalität zuständig war. Seine Organisation kämpfte auch gegen Internetkriminalität und arbeitete eng mit anderen Staaten zusammen, indem sie Informationen austauschte, um böse Akteure zu fangen. Eines Tages rief er mich an und fragte mich, ob ich einem seiner Staatsanwälte helfen könnte, zu verstehen und einem Richter zu erklären, wie jemand etwa 5 Millionen USD durch einen Betrug erlangt hatte, auf den sie zuvor nicht gestoßen waren. Sie hatten viele Nachrichten, IP-Pakete und Computerprotokolle abgefangen und waren einer Geldspur gefolgt. Da alles auf dem Papier stand, brauchte ich eine Weile, um es zu verstehen und zu erklären.

Der Betrüger war sehr gut organisiert und betrieb diesen Betrug etwa ein Jahr lang. Ich werde kurz erklären, was er getan hat:

Er nutzte eine Zero-Day-Schwachstelle in der Asterisk-Telefonanlage aus und begann, Hosts nach dieser Schwachstelle zu scannen. Sobald ein Rechner gefunden wurde, hackte er ihn, installierte ein Rootkit und einen IRC-Bot, der sich mit seinem IRC-Kanal verband, um Befehle zu empfangen. Jeder gehackte Rechner begann dann, nach anderen Rechnern mit derselben Schwachstelle zu suchen, wobei er sich wie ein Wurm verhielt und autonom arbeitete, alles mit automatisierten Skripten. Der Betrüger würde dann seinen IRC-Kanal überprüfen, um zu sehen, wie viele Rechner er vollständig kontrollieren kann.

Er besuchte eine der Tausenden von Websites, die für den Verkauf von IPRN (International Premium Rate Numbers) werben, und besorgte sich von dort einige Testnummern. Ich werde später erklären, wie diese funktionieren.

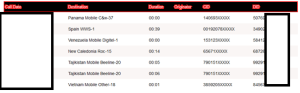

Dann gab er in seinem IRC-Kanal einen Befehl an alle seine gehackten Rechner aus, die Testnummern anzurufen und zu sehen, ob sie sich mit dem IPRN-Anbieter verbinden. Diejenigen, die sich erfolgreich mit dem IPRN-Anbieter verbinden konnten, wurden einer Gruppe hinzugefügt. Er reservierte Nummern aus diesen Bereichen und gab Befehle an die IRC-Bots aus, damit die gehackten Rechner diese Nummern anriefen (er parametrisierte die Skripte geschickt – z. B. wie viele Anrufe parallel erfolgen sollten, wie lange die Anrufe dauern sollten usw.).

Durch die Bezahlung durch den IPRN-Anbieter verdiente er etwa 5 Millionen USD und wurde schließlich aufgrund der Geldspur gefasst.

IPRN-Nummern sind entweder echte Nummern oder sogar gefälschte Nummern, die von IPRN-Anbietern bei Sprach-Transitunternehmen als ihnen gehörend beworben werden. In einer idealen Welt würde jeder Transitanbieter solche Nummern als rechtmäßig dem IPRN-Anbieter zugewiesen akzeptieren, obwohl dies nicht immer der Fall ist.

Wenn Sie von Ihrem Telefon aus eine dieser IPRN-Nummern anrufen und es auf dem Anrufweg einen Transitanbieter gibt, der eine Vereinbarung mit dem IPRN-Anbieter getroffen hat, wird der Anruf zu Ihnen oder zu einem IVR weitergeleitet und der IPRN-Anbieter zahlt Ihnen einen Teil des internationalen Zustellungsentgelts. In der Regel handelt es sich dabei um Ferngespräche, da die Betreiber über lokale und regionale Zusammenschaltungen verfügen, die nicht über diese Transit-Carrier abgewickelt werden.

Die Technik, die ich zuvor beschrieben habe, war IRSF. Wangiri funktioniert auf ganz ähnliche Weise, aber Sie müssen keine Rechner hacken. So würden Sie vorgehen:

Dann ist es ein Zahlenspiel. X Nutzer würden verpasste Anrufe von dieser somalischen Nummer sehen, Y% von ihnen würden zurückrufen, und sie hätten eine durchschnittliche Anrufdauer von Z Minuten. Der IPRN-Anbieter bezahlt dann Ihren Anteil an dem Anruf nach Somalia für X * Y% * Z Minuten. Wenn Sie die Variablen anpassen, können Sie eine beträchtliche Menge Geld verdienen.

Ich meldete mich bei einem IPRN-Anbieter an, erhielt eine (unten anonymisierte) dänische Telefonnummer, die live geschaltet war, und rief sie an – es klingelte, bis ich eine Mailbox erreichte (eine Standard-Mailbox). Unten sehen Sie die Nummer (anonymisiert) und die Antwort des Live-Services. Zuvor hatte ich eine andere dänische IPRN-Nummer angerufen, auf die ein normaler Mitarbeiter antwortete

{ "454271….": {

"cic": "45521",

"error": 0,

"imsi": "23806XXXXXXXXXX",

"mcc": "238",

"mnc": "06",

"network": "Hi3G (Three Denmark)",

"number": 454271….,

"ported": false,

"present": "yes",

"status": 0,

"status_message": "Success",

"type": "mobile",

"trxid": "BWMp13y"

}

}

Ich habe die letzten Testanrufe auf der IPRN-Website überprüft und konnte meinen Anruf nicht finden. Das bedeutet, dass die Anrufe, die ich getätigt habe, den IPRN-Anbieter nicht erreicht haben, da sie nicht über einen der Transit-Carrier liefen, die eine Vereinbarung mit diesem Anbieter haben.

Es handelt sich also um eine beworbene IPRN-Nummer, aber mir wird ein normaler Tarif berechnet.

Ein einfaches Beispiel: Sie tätigen 100.000 Blitzanrufe, 20% der Empfänger rufen zurück und verbringen durchschnittlich 2 Minuten in der Leitung. Sie verdienen $1.200 – aber die Anrufer würden wahrscheinlich ~ $0,5/Minute zahlen, so dass sich der Gesamtbetrug auf $20.000 beläuft.

Wir arbeiten mit einigen Unternehmen zusammen, die so viele IPRN-Anbieterseiten wie möglich scrapen und eine Datenbank mit diesen Nummern erstellen. Zum Zeitpunkt der Erstellung dieses Beitrags beträgt die aktuelle Anzahl der Einträge in der IPRN-Tabelle 20.073.001, von denen 13.518.172 (67%) gültige Nummern sind.

Diese Datenbank kann als Download erworben oder über unseren Teleshield Fraud Service abgefragt werden.

Die Daten können verwendet werden, um Anrufe als Reaktion auf Flash-Anrufe von IPRN-Nummern zu identifizieren und zu blockieren, die Anrufdauer zu verkürzen, die Anzahl der Anrufe an IPRN-Nummern zu begrenzen und vieles mehr.

Last updated on Februar 18, 2025

Wenn Sie mit IRSF- oder Wangiri-Betrug zu kämpfen haben, können Sie unsere IPRN-Datenbank als Download erwerben oder über unseren Teleshield Fraud Service abfragen. So können Sie ganz einfach die richtigen Anrufe blockieren, bevor Sie Geld verlieren.

Kontaktieren Sie unsWir bieten die umfassendsten Daten zu Geräten, Netzen und Mobilfunknummern

> Chatten Sie mit einem Experten >